Protect

Zodra u uw bedrijfsmiddelen hebt geïdentificeerd en een risicoanalyse hebt uitgevoerd, kunt u beginnen met het beschermen van deze bedrijfsmiddelen tegen cyberbeveiligingsrisico’s.

Op deze pagina leest u wat er van de NIS2-wet wordt verwacht en welke oplossingen Kappa Data u kan bieden.

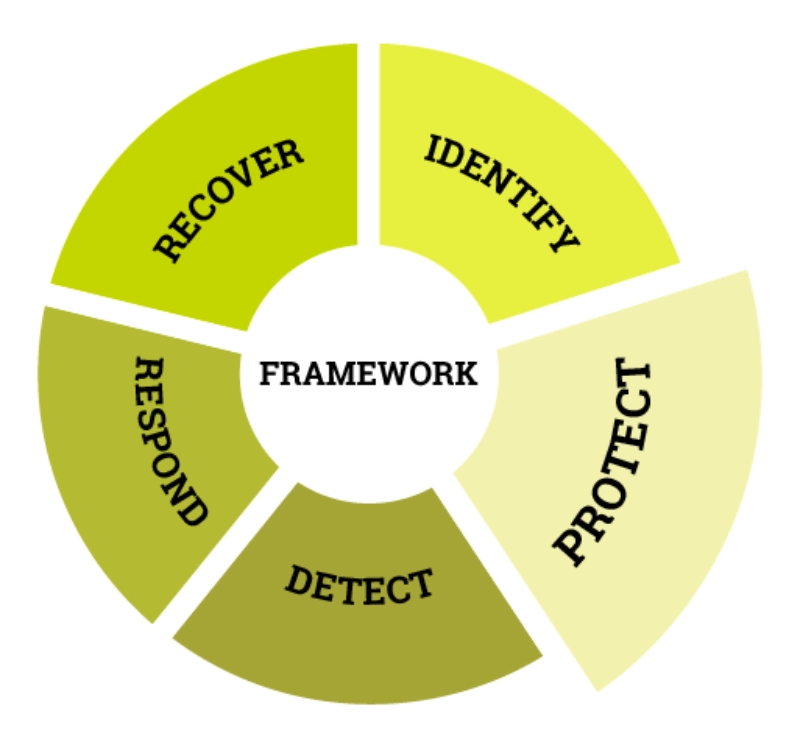

Definitie beschermen uit Cyberfundamentals Framework

Richtlijnen en verplichtingen van CCB België

In het Cyberfundamentals-raamwerk van CCB België wordt een lijst met maatregelen beschreven, waaronder de volgende hoofdpunten:

- Identiteiten en referenties worden uitgegeven, beheerd, geverifieerd, ingetrokken en gecontroleerd voor geautoriseerde apparaten.

- Fysieke toegang tot activa wordt beheerd en beschermd.

- Toegangsrechten en autorisaties worden beheerd volgens de principes van “least privilege” en scheiding van taken.

- Netwerkintegriteit (zoals netwerksegregatie, netwerksegmentatie, enz.) wordt beschermd.

- Identiteiten worden geverifieerd, gekoppeld aan referenties en geauthenticeerd in interacties.

- Alle gebruikers worden geïnformeerd en getraind.

- Bevoorrechte gebruikers begrijpen hun rollen en verantwoordelijkheden.

- Derden (zoals leveranciers, klanten en partners) begrijpen hun rollen en verantwoordelijkheden.

- Senior executives begrijpen hun rollen en verantwoordelijkheden.

- Fysieke beveiliging en cybersecuritypersoneel begrijpen hun rollen en verantwoordelijkheden.

- Gegevens in rust worden beschermd.

- Gegevens tijdens transmissie worden beschermd.

- Activa worden formeel beheerd gedurende verwijdering, overdracht en buitengebruikstelling.

- Voldoende capaciteit wordt gehandhaafd om beschikbaarheid te garanderen.

- Bescherming tegen datalekken wordt geïmplementeerd.

- Mechanismen voor integriteitscontrole worden gebruikt om de integriteit van software, firmware en informatie te verifiëren.

- De ontwikkel- en testomgevingen zijn gescheiden van de productieomgeving.

- Mechanismen voor integriteitscontrole worden gebruikt om de hardware-integriteit te verifiëren.

- Een basisconfiguratie van informatietechnologie-/industriële controlesystemen wordt gemaakt en onderhouden, waarbij beveiligingsbeleid wordt opgenomen.

- Een systeemontwikkelingslevenscyclus (System Development Life Cycle) voor het beheren van systemen wordt geïmplementeerd.

- Configuratiewijzigingsprocessen zijn aanwezig.

- Back-ups van informatie worden uitgevoerd, onderhouden en getest.

- Beleid en regelgeving met betrekking tot de fysieke werkomgeving voor organisatie-eigendommen worden nageleefd.

- Gegevens worden vernietigd volgens beleid.

- Beschermingsprocessen worden verbeterd.

- De effectiviteit van beveiligingstechnologieën wordt gedeeld.

- Een reactieplan (incidentrespons en bedrijfscontinuïteit) en herstelplannen (incidentherstel en rampenherstel) zijn opgesteld en worden beheerd.

- Cybersecurity is opgenomen in personeelsbeleid (offboarding, screenings van personeel, enz.).

- Een plan voor kwetsbaarheidsbeheer wordt ontwikkeld en geïmplementeerd.

- Onderhoud en reparatie van organisatorische activa worden uitgevoerd en gelogd, met goedgekeurde en gecontroleerde hulpmiddelen.

- Onderhoud op afstand van organisatorische activa wordt goedgekeurd, gelogd en uitgevoerd op een manier die ongeautoriseerde toegang voorkomt.

- Audit-/logboeken worden bepaald, gedocumenteerd, geïmplementeerd en beoordeeld in overeenstemming met het beleid.

- Verwisselbare media worden beschermd en het gebruik ervan wordt beperkt volgens beleid.

- Het principe van minimale functionaliteit wordt toegepast door systemen zo te configureren dat ze alleen essentiële functies bieden.

- Communicatie- en controlenetwerken worden beschermd.

Bescherming van uw activa

Zodra u heeft vastgesteld welke activa binnen uw organisatie vallen, kunt u beginnen met het opstellen van uw cybersecurityprocedures en -plan. Zoals blijkt uit de richtlijnen en regelgeving binnen het Cyberfundamentals-framework van CCB België, zijn er talrijke vereisten opgesteld voor de bescherming van activa.

Naast het identificeren van uw activa kunt u veel van deze beschermingsvereisten invullen door gebruik te maken van verschillende oplossingen die deze vereisten dekken. Denk hierbij aan cybersecurityoplossingen zoals Identity Management, Vulnerability Management, Network Access Control, Back-ups, Databescherming, Privileged User Management, Gebruikersbewustzijn en meer.

Kappa Data biedt diverse oplossingen die verschillende aspecten van dit identificatie- en risicobeheerproces ondersteunen.

Bescherming van activa op verschillende manieren

In lijn met de Identify Core-functie van de NIS2-richtlijnen in België moet uw organisatie zich inzetten voor een uitgebreide aanpak om alle activa te beschermen. Deze strategie zorgt ervoor dat alle IT-, IoT- en OT-apparaten binnen uw netwerk effectief worden beveiligd en beheerd.

Om dit te bereiken maakt Kappa Data gebruik van verschillende geavanceerde oplossingen:

1. Databescherming van gevoelige gegevens op OneDrive en SharePoint

Met de Barracuda Data Inspector kunt u automatisch gevoelige informatie en schadelijke bestanden in uw Microsoft OneDrive for Business en SharePoint scannen en corrigeren.

2. Network Access Control (NAC) door Extreme

De NAC-oplossing van Extreme Networks is essentieel voor het bepalen en beheren van wie toegang krijgt tot verschillende netwerksegmenten. Deze oplossing handhaaft beveiligingsbeleid en zorgt ervoor dat alleen geautoriseerde gebruikers en apparaten verbinding kunnen maken met uw netwerkbronnen. Hiermee wordt het risico op ongeautoriseerde toegang en mogelijke beveiligingsinbreuken aanzienlijk verminderd.

3. Databescherming

Kappa Data biedt oplossingen voor de bescherming van data in rust, zoals back-ups, maar ook encryptie van apparaten, zodat hackers geen toegang meer kunnen krijgen tot uw gegevens.

4. E-mailbescherming

E-mailbeveiliging is een essentieel onderdeel van uw cybersecuritybeleid. Phishing en accountovernames zijn snelgroeiende bedreigingen voor e-mailbeveiliging. Ontdek hier de e-mailbeveiligingsoplossingen van Kappa Data.

5. Encryptie

Gegevens in rust of tijdens overdracht kunnen worden versleuteld via certificaten of volledig versleutelde apparaten met behulp van diverse oplossingen.

6. Endpointbescherming

Binnen Endpointbescherming biedt Kappa Data de oplossingen van Sophos aan. Intercept X Endpoint Protection is beschikbaar in verschillende varianten zoals beschreven op deze pagina.

7. Firewalloplossingen

Een firewall is noodzakelijk voor beveiliging en wordt logischerwijs vereist door de NIS2-richtlijnen. Overweeg ook cloud-gehoste firewalls als de meeste van uw applicaties in de cloud gehost of gedistribueerd zijn. Bekijk alle leveranciers op deze pagina voor meer informatie.

8. Mobiele bescherming

Binnen de richtlijnen wordt ook mobiele beveiliging als vereiste genoemd. Ontdek op deze pagina wat Kappa Data te bieden heeft op het gebied van mobiele beveiliging.

9. Passwordless Access

Kijk op de titels om meer informatie te krijgen over elke oplossing.