Identificatie Assets

Je kan niet beschermen wat je niet ziet

Alles begint met het identificeren van je assets. Binnen de NIS2-richtlijnen worden assets gedefinieerd als IT-systemen, softwareapplicaties, gegevens, mensen, procedures, gebouwen, auto’s, kennis, enzovoort. Al deze assets moeten worden geïnventariseerd, en voor elk asset moet een risicoanalyse worden uitgevoerd.

Een voorbeeld: stel dat er één persoon is die alle details kent van de productiemix van een product, maar deze persoon wordt langdurig ziek. Als zijn/haar kennis niet gedocumenteerd is, loop je een aanzienlijk risico. Voor IT-systemen is het vanzelfsprekend dat deze zijn uitgerust met de nieuwste beveiligingsoplossingen om je systemen te beschermen tegen moderne cyberaanvallen.

Kappa Data biedt diverse oplossingen die verschillende onderdelen van dit identificatie- en risicoanalyseproces invullen.

Laten we de verschillende oplossingen bekijken:

Identificatie van assets en risicoanalyse

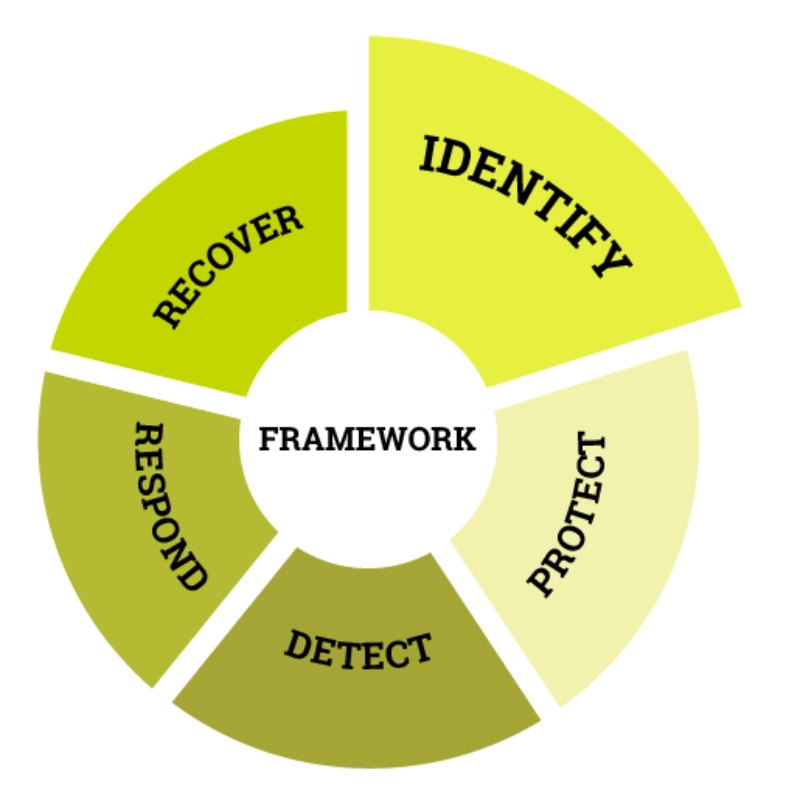

In lijn met de Identify Core-functie van de NIS2-richtlijnen in België moet een organisatie zich inzetten voor een alomvattende aanpak van assetidentificatie en risicoanalyse. Deze strategie zorgt ervoor dat alle IT-, IoT- en OT-apparaten binnen het netwerk worden geïnventariseerd, beveiligd en effectief beheerd.

Om dit te bereiken, maakt Kappa Data gebruik van meerdere geavanceerde oplossingen:

Voor het identificeren van alle verbonden apparaten binnen het netwerk werken we met een tweetal oplossingen, Armis en runZero. Deze vendoren spelen een cruciale rol in het ontdekken van de niet-traditionele assets die verbonden zijn met het netwerk om continue monitoring en beveiliging van IT-, IoT- en OT-apparaten mogelijk te maken.

De NAC-oplossing van Extreme Networks is essentieel voor het bepalen en beheren wie toegang heeft tot verschillende segmenten van ons netwerk. Deze oplossing handhaaft beveiligingsbeleid en zorgt ervoor dat alleen geautoriseerde gebruikers en apparaten toegang krijgen tot netwerkbronnen. Dit verkleint het risico op onbevoegde toegang en mogelijke beveiligingsinbreuken aanzienlijk.

OneLogin is ons gekozen platform voor de authenticatie van gebruikers die toegang zoeken tot ons netwerk. Deze oplossing vereenvoudigt en beveiligt gebruikersauthenticatie door middel van Single Sign-On (SSO) en Multi-Factor Authentication (MFA). Het zorgt ervoor dat alleen geverifieerde gebruikers toegang hebben tot kritieke systemen en gegevens, wat onze algehele beveiligingspositie versterkt.

Met Single Sign-On hoeven gebruikers slechts één set inloggegevens in te voeren om toegang te krijgen tot webapps, zowel in de cloud als achter de firewall, via desktops, smartphones en tablets. Dit is een fundamentele stap in Identity and Access Management (IAM) en het opbouwen van vertrouwde ervaringen voor medewerkers, klanten en partners.

Multi-Factor Authentication (MFA) is een belangrijk onderdeel voor veilige toegang tot bedrijfsapplicaties en netwerken, vooral in het huidige cyberlandschap. Binnen de NIS2-richtlijnen wordt MFA sterk aanbevolen. Met SmartFactor Authentication kun je MFA verder verbeteren.

Door de toename van cyberaanvallen is het belangrijker dan ooit om phishing en accountcompromittering te voorkomen. Uit het Verizon 2022 Data Breach Investigations Report blijkt dat bijna 50% van de inbreuken voortkomt uit gestolen inloggegevens. Hoewel traditionele MFA-oplossingen effectief zijn, kunnen ze gebruikers irriteren en productiviteit verminderen. SmartFactor Authentication biedt een slimme oplossing voor dit probleem.

Synchroniseer gebruikers van meerdere directories, zoals Workday, Active Directory, LDAP, G Suite en anderen, met OneLogin.

Identity Lifecycle Management van OneLogin richt zich op efficiënte onboarding door toewijzingsdefinities van elke applicatie te importeren en flexibele regels voor gebruikersrechten te bieden. Toegang wordt beheerd op basis van rol, afdeling, locatie en functie.

OneLogin Access breidt de mogelijkheden van het Trusted Experience Platform™ uit naar applicaties die on-premises of in publieke of private clouds worden gehost. Dit biedt voordelen zoals vereenvoudigd beheer, lagere IT-kosten, verbeterde beveiliging en een betere gebruikerservaring.

Met de Virtual LDAP Service (VLDAP) van OneLogin kun je OneLogin gebruiken als een cloudgebaseerde LDAP-directory om gebruikers te verifiëren, attributen op te halen en OneLogin-rollen te gebruiken voor autorisaties.

OneLogin Desktop koppelt machines aan de OneLogin Cloud Directory. Voor cloud-first omgevingen kan dit alles zijn wat nodig is. Voor organisaties die Active Directory gebruiken, synchroniseert OneLogin met AD om identiteiten en inloggegevens te beheren, zonder binding aan een AD-domein.

Met Armis kun je een algemeen overzicht krijgen van je assetinventaris en zien welke assets kwetsbaarheden vertonen. Door het gebruik van machine learning en AI helpt Armis met het prioriteren van kwetsbaarheden, zodat we weten welke eerst moeten worden aangepakt.

Klik op de titels voor meer informatie over elke oplossing.